“Venezuela no solo necesita reformas legislativas y constitucionales para realizar una privatización sana, también necesita innovaciones tecnológicas que directamente acaben con los incentivos retorcidos de la burocracia establecida.”

Isaac Parra

En la mayoría de métricas, Venezuela tiene una de las peores economías y ambientes políticos. Mucho de estos problemas tienen raíz en una causa: derechos de propiedad deficientes

Aquí algunos datos al respecto:

- Puesto 125 (penúltimo) con 2/10 puntos en el Índice Internacional De Derechos De Propiedad1. Uno de los más bajos.

- El irrespeto a la propiedad está institucionalizado en mecanismos legales como la “función social” de la propiedad2.

- Las empresas tienen que esperar desde 230 días a un año3 para poder operar legalmente.

Para colmo, Venezuela se encuentra entre la espada y la pared. Seguir el camino que ha llevado llevará a más ruina. Sin embargo, privatizar la economía con mucha rapidez y descuido también nos llevará a la ruina. Por ejemplo, los esfuerzos de privatización chuecos de la rusia post-Unión Soviética generaron inflación, conflictos civiles y la llegada al poder de Vladímir Putin e incluso hoy Rusia todavía tiene derechos de propiedad difusos3.

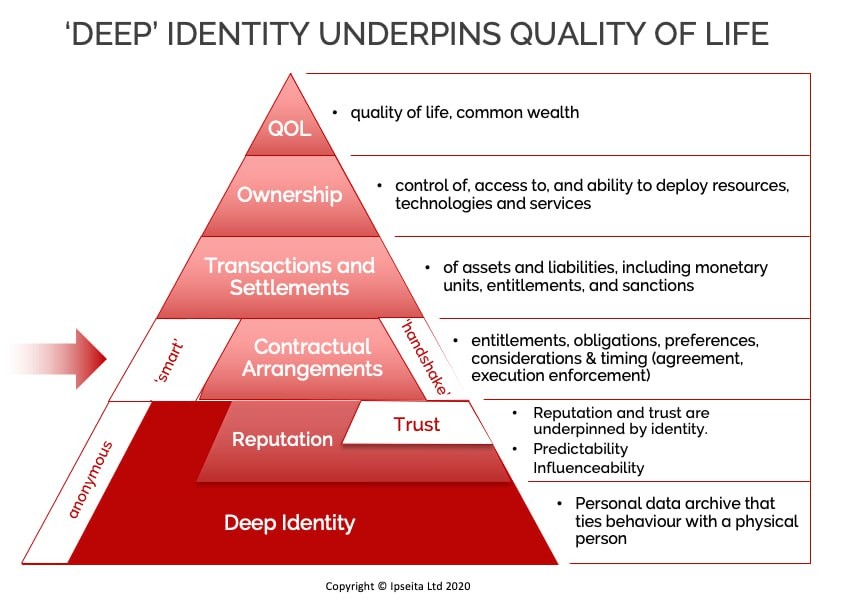

Por ello, Venezuela no solo necesita reformas legislativas y constitucionales para realizar una privatización sana, también necesita innovaciones tecnológicas que directamente acaben con los incentivos retorcidos de la burocracia establecida. Y esta innovación tecnológica debe partir desde la base de la confianza: la identidad y propiedad. Si bien, la propiedad privada no puede existir si no está vinculada a la identidad de un ciudadano o grupo de ciudadanos.

Es común que el Estado es quien asume la responsabilidad de administrar los mecanismos de confianza para la propiedad y la Identidad. Pero lo hace de forma ineficiente y con fines cuestionables. Al respecto, muestro algunas fuentes:

- Constantes fallas del SAIME4 :

- Desconfianza al sistema electoral5.

Todas estas inconveniencias ahora son innecesarias con los avances tecnológicos de la criptografía, porque con identidades descentralizadas o Decentralized Identities (DID) basadas en criptografia, la confianza ahora puede ser administrada enteramente por el individuo. Esto sería significativamente más eficiente, moral y barato de implementar en Venezuela que reeducar a burócratas o contratar a nuevos.

SOBRE LA CRIPTOGRAFÍA

Permítanme ilustrarles como funciona esto: la criptografia es básicamente una forma de esconder información a través de códigos descifrables. Para ser precisos, es Arte y técnica de escribir con procedimientos o claves secretas o de un modo enigmático, de tal forma que lo escrito solamente sea inteligible para quien sepa descifrarlo.

Se puede hacer una visualización de la criptografía con combinaciones de colores:

Observen este color

¿Qué combinación creen que se usó?

Difícil saberlo ¿no?

Supongamos dos personas, digamos Victor y Joel. Victor quiere preguntarle que color le gusta a Joel, pero quiere hacerlo en secreto. Así que Victor le manda a Joel una mezcla del azul y el amarillo. Joel mezcla el rojo con la combinación del azul y el amarillo para mandárselo a Victor; Victor quita de la mezcla el azul y el amarillo y descubre que el color favorito de Joel es el rojo.

Ahora bien, esta visualización básica de la criptografía sirve para comunicarse en un canal de comunicación confiable. Sin embargo, no siempre lo son, como pasa con el internet. Alguien podría interceptar el mensaje y enterarse de que la clave que usa Victor es la combinación del amarillo y el azul.

Para eso se desarrolló la criptografía asimétrica, pero para no hacerles el cuento largo pueden ver una dramatización de la criptografía asimétrica en el siguiente video: Key Exchange.

Pero esto presupone que la otra parte de la comunicación es alguien confiable. En internet esto no siempre es así. De ahí el famoso meme de que en internet nadie sabe si eres un perro.

Ahí es donde entra las identidades descentralizadas, (en inglés “Decentralized Identity”, también conocida como DID):

IDENTIDADES DESCENTRALIZADAS (DID)

En resumen, la tecnología DID busca implementar la contraparte digital de una billetera o archivos. Almacenar y proteger datos con criptografía ofrece aplicaciones casi infinitas para información que puede ser usar de la misma forma que identificaciones físicas en escenarios de persona, a persona o en línea. —En este video de un proyecto argentino les explican algunos aspectos técnicos si les interesa profundizar un poco más en los tecnicismos de su funcionamiento.— A continuación tiene mi intento de explicarlo:

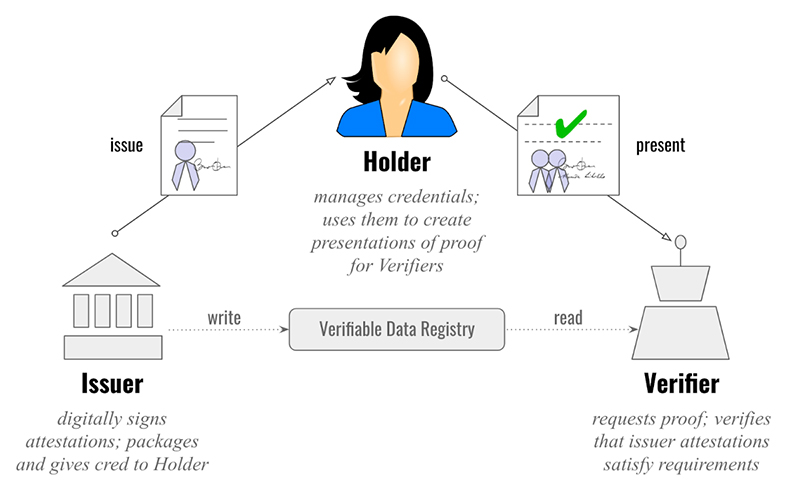

La tecnología de Identidades Descentralizadas está estructurada con tres actores: Un Emisor, Un Verificador, y el usuario u “Holder”, donde cada uno posee una llave pública y otra llave privada. Todo regido por un marco de gobernanza que establece los mecanismos de confianza basándose en la criptografía. A todo esto se le llama “Trust Triangle” o triángulo de confianza.

Les explico un poco de cada uno: primero están los usuarios u “holders”, dueños de la identidad, credencial y cualquier otra afirmación vinculada a la persona/entidad, quién, a través de una app, puede decidir que información compartir o no. Por ejemplo, cuando un policía solicite nuestra información personal y solo necesita saber si la licencia, o en una discoteca donde pidan mayoría de edad, pero no necesiten saber si estás soltero o casado (como aparece en la cédula venezolana).

Luego están los emisores o “issuers”, quienes emiten una credencial que válida las afirmaciones acerca del individuo/entidad. Por ejemplo, un hospital que emita una partida de nacimiento o una universidad que emita el título de licenciatura, etc.

Por último están los verificadores o “verifiers”, quienes buscan comprobar que las afirmaciones sean ciertas. Por ejemplo, una universidad a la que le gustaría saber si tienen las notas suficientes para cursar una carrera y que estás notas no estén falsificadas.

EJEMPLOS DE USOS DE DID:

Les daré un ejemplo simple, luego una más técnica y finalmente una relacionada con la propiedad privada. Vamos con el simple:

Supongamos que tenemos un amigo llamado McLovin, McLovin es famoso en las discos porque cuando era menor de edad usaba una cédula falsa para entrar. Ahora que ya tiene la edad suficiente, los guardias no lo dejan pasar porque sigue teniendo la apariencia de un 15 añero.

Para su fortuna ahora existen las aplicaciones DID y él ya hizo su registro de información. —Esto lo puede hacer él por su cuenta o con un emisor autorizado.—

McLovin desde su aplicación DID selecciona la opción probar mayoría de edad que la cual genera un código QR que muestra al guardia de la disco, y este lo escanea. En ese momento ocurren los intercambios de llaves, como vieron en el video de la maleta, sin que ni McLovin y el guardia hagan otra cosa.

En un instante, el guardia recibe la verificación de su mayoría de edad y ahora McLovin puede pasar a rumbear. Todo esto sin necesidad de mostrar su fecha de cumpleaños, nombre completo, si estás soltero o casado o una foto de 2016 cuando la crisis económica venezolana lo tenía con la piel pegada al hueso.

Vamos con el ejemplo técnico:

Supongamos que Victor se acaba de graduar del colegio San Timoteo, y quiere entrar en la Universidad Francisco Marroquín (UFM) con una beca para un programa online.

El colegio San Timoteo emite un documento donde están todas sus notas y la afirmación que se graduó como estudiante 20/20.

Volvamos al ejemplo de los colores. Para demostrar que el colegio es quien emitió ese documento, lo pinta con una pintura digital dorada (en realidad esto sería la llave pública, pero a efectos ilustrativos digamos que son pinturas) que solo el colegio tiene el borrador mágico que puede quitar esta pintura.

Al mismo tiempo, Victor le da una pintura negra, para la cual solo él tiene el borrador, para que esconda o revele los datos que contiene el documento.

Hecho esto, el colegio le envía este documento a la billetera digital de Victor donde la va a almacenar (Esto lo puede hacer una base de datos centralizada, en una blockchain, o en el almacenamiento local del teléfono de Victor.)

La UFM ahora le pide a Victor pruebas de que es un bachiller; sin embargo, a la UFM no le interesa almacenar el documento por temas de costos y evitarse una demanda porque se filtró la información de sus estudiantes. Solo le interesa saber que tiene las notas suficientes para estar en la UFM y que es bachiller.

A Victor también le interesa confiar con el evaluador oficial de la UFM, no vaya a ser que alguien esté robándole la Identidad a institución y quiera usar su información personal para fines no éticos. Para esto, Victor utiliza la pintura digital azul que es la oficial de la UFM para la cual solo el personal autorizado tiene el borrador. Y con su borrador (llave privada) quita la pintura digital negra de la información que solo le interesa a la UFM (el promedio y que es bachiller)

Una vez pintado, Victor le muestra el QR a la UFM, al quitar la pintura azúl la UFM puede ver la información de Victor, pero no confía en que él está dando una información verídica. Así que la UFM tiene que verificar que el color dorado es el del colegio San Timoteo. Así que le pide al colegio San Timoteo que le quite el color dorado al documento para comprobar que en efecto lo hizo.

De esta forma, se verifica con total certeza que Victor es bachiller egresado del colegio San Timoteo con notas 20/20. Por lo que obtiene su beca completa para el programa en línea.

Como este hay muchas aplicaciones:

- Chequeo policial de licencias de conducir.

- Cequeo de Pasaporte.

- Chequeo de Vacunos.

- Vinculación a NFT’s (non funglible tokens) que representen la propiedad de un bien.

- Vinculación a contratos inteligentes.

Estudio de Caso: Identidad Descentralizada (DID)

Para ilustrar cómo la DID resolvería los problemas específicos de Venezuela, analicemos un ejemplo real de violación de derechos de propiedad debido a la falta de una raíz de confianza.

El Caso de Melquiades Alvarado

Melquiades Alvarado es un hombre de 87 años que compró un apartamento en Caracas en 1979. Debido a la reciente crisis económica y a que su esposa (92) padece demencia senil, decidió alquilar su apartamento para poder costear los gastos de vida de ambos.

Sin embargo, realizar los trámites para alquilar legalmente en Venezuela consume demasiado tiempo, energía y recursos para un hombre de su edad. Por lo que, otorgó un poder de la propiedad a su hijo; con eso lograron alquilarle a una mujer llamada Jemina, quien resultó ser concejal del municipio.

Desde 2018, todo parecía ir viento en popa. Hasta que, el 15 de octubre de 2023, Melquiades descubre que su apartamento ha sido vendido a la madre de Jemina.

A Melquiades no se le consultó o pidió aprobación para la venta. Durante meses, junto a su hijo, hicieron lo que pudieron para demostrar que la supuesta venta del apartamento era nula. Legalmente, logró demostrarlo, pero la influencia de Jemina sobre los funcionarios del Estado permitió que su madre permaneciera en el apartamento. Melquiades recurrió a subir una serie de videos explicando su situación que se hicieron virales en X (antes Twitter); en ellos, pedía la intervención del Fiscal General de Venezuela (Tarek William Saab).

El Fiscal General inicialmente sostenía la versión que el hijo de Melquiades, a través del poder, había consentido la transacción, pero tras una intensa presión en redes sociales, finalmente se le restituyó la propiedad a Melquiades.

Con esto en mente, ahora puedo señalar los problemas resueltos por la Identidad Descentralizada (DID):

- Autonomía y Verificación: Dado que Melquiades sigue lúcido y (suponiendo que sabe usar la tecnología DID), no habría necesitado delegar el uso de su propiedad. Él mismo habría podido autenticar todas las credenciales necesarias para alquilar mediante una simple verificación biométrica, incluso sin salir de casa (siempre que tuviera conexión a internet).

- Delegación Granular de Poderes: Supongamos que Melquiades decide que no sabe usar la tecnología, pero puede delegar en su hijo únicamente la facultad de alquilar el apartamento y no la de venderlo. Si alguna vez quisiera vender, Melquiades tendría que autorizar explícitamente la transacción con sus datos biométricos. Esto evitaría la falsificación de la autoridad del hijo o que un tercero manipule los registros de propiedad en su beneficio.

- Seguridad del Dispositivo: Incluso si se intentara falsificar su biometría, se requeriría el dispositivo físico de Melquiades. Sería imposible para un tercero manipular los registros para cambiar los derechos de propiedad sin su intervención directa.

- Contratos Inteligentes y Compensación: Si el hijo de Melquiades y Jemina se aliaran para vender el apartamento a sus espaldas, El apartamento podría estar vinculado a un contrato inteligente que para poder ejecutar Melquiades debe recibir el pago directamente. Lo cual genera aún más fricción a la hora de no involucrar a Melquiades en la transacción, desincentivando en gran medida el comportamiento criminal.

En resumen, la única forma de que se pueda atropellar a Melquiades es que él esté en total desconocimiento de como funciona la tecnología y que su hijo y/o Jimena tenga suficiente conocimiento como para aprovecharse de la ignorancia de Melquiades. Naturalmente, este factor humano y sus incentivos serían el principal obstáculo para la adopción y uso ético de la tecnología.

En todo caso, el código actuaría para proteger su derecho de propiedad, sin vacilar, sin tener múltiples puntos de fallo (como los tiene los medios burocráticos) o peor, obligar a la víctima a recurrir a las redes sociales para presionar a las instituciones a hacer su trabajo, como ocurrió realmente.

ADOPCIÓN DE LA DID EN EL MUNDO

La tecnología DID también podría utilizarse con fines electorales, y este potencial ha llevado a muchos Estados-nación a invertir recursos significativos en soluciones:

- Latinoamérica: Esfuerzos del BID y el laboratorio LACChain para desarrollar un marco común de DID.

- Europa: Iniciativas como ESSIF, EBSI y eIDAS 2.0.

- Canadá: El Digital Identity & Authentication Council of Canada (DIACC).

- Corea del Sur: Decentralized Identity Alliance.

- EE. UU.: Marco de licencias de conducir móviles en los estándares ISO 18013-5 liderados por Apple.

- Los Standards de dominio público: Hechos por el World WideWeb Consortium (W3C)17 Decentralized Identity (DID) and Verifiable Credential (VC) standards; the Decentralized Identity Foundation18, o también los de Hyperledger Aries e Indy de la Hyperledger Foundation19

Cabe señalar que existen cientos de proyectos que buscan implementar esta tecnología y puedes encontrar los más relevantes a través del mapa desarrollado por KeyState Capital en https://www.weboftrust.org/ en cuál contribuí en parte de la investigación.

La propuesta de KERI

Una tecnología en particular, Key Event Receipt Infrastructure (KERI), responde a todas las necesidades tecnológicas centrales de Venezuela. Es un protocolo de código abierto que ahora se utiliza ampliamente en la Unión Europea a través del vLEI de la GLEIF. Permite crear, rotar, delegar y revocar credenciales, resolviendo problemas como los del caso de Melquiades.

Es totalmente descentralizado y no requiere bases de datos ni blockchains, funcionando como un puente entre otros proyectos de DID debido a su independencia de plataformas específicas.

Para ilustrar exactamente como funcionaria KERI, vale la pena ver cómo esta tecnología se puede convertir en una raíz de confianza global.

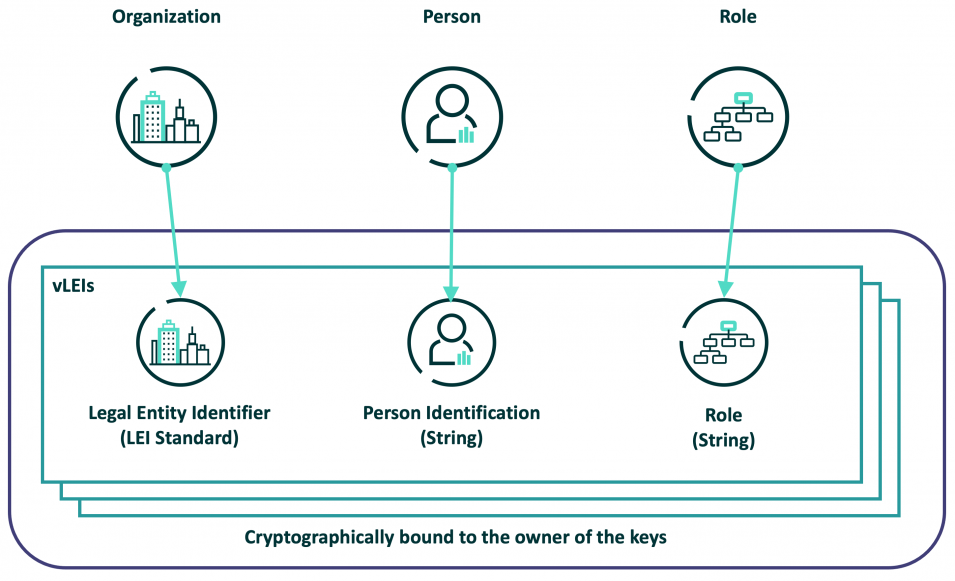

El vLEI (Identificador de Entidad Jurídica Verificable) from GLIEF22 (Global Legal Entity Identifier Foundation).

El vLEI busca proporcionar Identidad Organizacional, es decir, la capacidad de una persona o cosa para probar el alcance de su autoridad para representar a una organización ante terceros. Esto sin el uso de proveedores de identidad, cadenas de bloques (blockchains) o plataformas compartidas.

Para entender el vLEI, es necesario entender qué es el LEI (Legal Entity Identifier – Identificador de Entidad Jurídica). El LEI es un ID único transfronterizo emitido por la GLEIF y fue introducido por el G-20 en 2011 en respuesta a la crisis de 2008. Los líderes del G-20 apoyaron “la creación de un [LEI] que identifique de forma única a las partes en las transacciones financieras”.

Esto resultó en que el LEI fuera obligatorio para diversas transacciones transfronterizas y en la UE, por ejemplo, obligatorio para todas las empresas que cotizan en bolsa y es utilizado para diversos fines por la EBA (Autoridad Bancaria Europea). Teniendo así más de 2 millones de LEIs emitidos hasta la fecha.

Tecnología KERI y vLEI

A través de la tecnología de KERI, el vLEI permite a los titulares de un LEI vincular un par de claves pública y privada a su LEI, creando firmas digitales infalsificables que pueden ser verificadas fuera de la organización.

Los titulares de vLEI pueden emitir un número ilimitado de sub-credenciales para cualquier rol en su organización, con las cuales pueden demostrar criptográficamente su rol/autoridad fuera de la organización a través de las fronteras. Por lo tanto, todas las organizaciones que tienen un LEI pueden crear una identidad digital calificada y crear identidades digitales para todos sus empleados y roles en su organización o incluso dispositivos.

BENEFICIOS PARA VENEZUELA

Los beneficios de adoptar el vLEI serían los siguientes:

- Las empresas venezolanas podrían aprovechar el reconocimiento internacional acelerando los procesos de AML/KYC (Anti-Lavado de Dinero / Conoce a tu Cliente). Aumentando así sus posibilidades de atraer inversión extranjera.

- Los empleados venezolanos pueden tener un medio para crear credenciales verificables con poca o ninguna intervención gubernamental.

- El vLEI puede utilizarse para verificar la propiedad de los recursos de capital de las empresas.

Requisitos para una Implementación a Mayor Escala

Aunque es un buen punto de partida, esto no serviría a la totalidad de la población. Por lo tanto, implementar la tecnología DID (Identidad Descentralizada) a mayor escala requeriría:

- Invertir en marketing de alta calidad para posicionar la identidad descentralizada y la solución de propiedad privada como la más eficiente en Venezuela. Esto podría ser más rápido con el respaldo del gobierno, pero requiere la credibilidad de la que carecen las instituciones venezolanas.

- Financiamiento privado para desarrollar aplicaciones/sistemas DID interoperables (con KERI como protocolo básico).

- Alianzas con ONGs comprometidas con el servicio a comunidades que carecen de acceso a teléfonos inteligentes, similar a las experiencias de Digizen en Papúa Nueva Guinea o las de Agros Tech usando llamadas telefónicas para el registro.

- Incentivos económicos para la inscripción en la solución, tales como transferencias directas, exenciones fiscales o facilidades de crédito.

- Consultoría con firmas de abogados especializadas en contratos inteligentes y vLEI para establecer un proceso fluido para las transferencias de propiedad privada.

Dado su enfoque descentralizado, tal solución requeriría poca o ninguna intervención gubernamental. Si se hace correctamente con KERI, despojaría al gobierno del poder de controlar la identidad de los individuos y sus pruebas de propiedad.

Ahora bien, no todo es color de rosas.

ADVERTENCIAS SOBRE LA TECNOLOGÍA DID

La historia nos enseña que, cuando se desarrollan nuevas tecnologías, existe una alta probabilidad de que criminales o Estados se aprovechen de ellas para controlar a las masas y extraerles cada vez más recursos. (Ver Against the Grain de James C Scott)

Por ejemplo, las herramientas de comunicación de medios masivos como medios de adoctrinamiento, los pasaportes como medios de restricción para viajar o, más específico a la tecnología DID, véase por ejemplo el “Pajaporte” en España (aunque este ejemplo muestra más bien un uso mal dirigido e ineficiente de la tecnología por parte del estado). O para Venezuela, el infame “Carnet de la Patria”.

Pero ha sido el caso que los individuos han sido capaces de contrarrestar estos abusos de poder adoptando e innovando las mismas u otras tecnologías. Tal es el caso de la inflación galopante y la creación de Bitcoin, la creación de contenido independiente a traves de redes sociales o el uso de VPNs para eludir restricciones como la que Maduro impuso a X/Twitter y otros sitios web.

Vale la pena reflexionar sobre cómo la tecnología DID puede utilizarse para reforzar los pesos y contrapesos de los Estados organizados como Repúblicas o formas emergentes de coordinación social.

POTENCIAL DEL MERCADO DE GOBERNANZA

El potencial de la tecnología DID reside no solo en crear un entorno institucional sólido para proteger los derechos de propiedad, sino un mercado para la gobernanza. Dado que la tecnología DID y especialmente KERI son protocolos, pueden usarse como base para desarrollar marcos de confianza para otras instituciones.

Por ejemplo:

- Votación: Sería significativamente más barata y confiable utilizando credenciales aseguradas biométrica y criptográficamente.

- Políticas Públicas: Los ciudadanos podrían votar por políticas públicas desde la comodidad de su hogar.

- Agilidad: Los ciudadanos podrían proporcionar rápidamente antecedentes penales y credenciales de educación a un empleador en segundos y sin la carga de documentos físicos de archivo.

- Visas: Podrían solicitar rápidamente una visa, proporcionando toda la información necesaria con solo un QR.

En resumen, las sociedades podrían tener una fuente de rendición de cuentas para aquellos individuos y organizaciones que no cumplen sus promesas o incurren en conductas antisociales, además de facilitar los procesos de resolución de conflictos.

Esto no significa que la violencia y los abusos de poder desaparecerían, pero al menos proporcionaría una fuente de verdad y confianza desde la cual las instituciones de seguridad y el mercado podrían innovar y crear medios cada vez más eficientes para proteger la Propiedad, la Vida y la Libertad.

¿UN ORDEN CONSTITUCIONAL BASADO EN CONTRATOS INTELIGENTES?

A lo largo del curso de la historia humana, el impulso para una mejor calidad de vida han sido los desarrollos tecnológicos (la imprenta, los antibióticos, la computadora personal, etc.). El avance tecnológico ha cambiado fundamentalmente nuestras formas de organizar la sociedad; por ejemplo, el Estado-Nación, tal como lo conocemos hoy, no sería posible sin la invención del telégrafo.

Se puede argumentar, entonces, que las constituciones son un dispositivo tecnológico para coordinar la gobernanza de la sociedad. Las constituciones escritas eran la mejor tecnología disponible hace 200 años, cuando hacer contratos de gobernanza de forma individual era demasiado costoso.

Pero ha habido muchos avances desde entonces. Hoy, el 91% de la población tiene acceso a teléfonos móviles. Esto significa que potencialmente podrías coordinar con la mayoría de la población sus preferencias de gobernanza a través de aplicaciones móviles.

LA RESPUESTA CRIPTOGRÁFICA

La respuesta al problema de la confianza puede residir en la tecnología criptográfica: Contratos Inteligentes, Organizaciones Autónomas Descentralizadas (DAOs) e Identidades Digitales Descentralizadas (DIDs). Esta tecnología proporciona medios para la transparencia, la rendición de cuentas de figuras/políticas públicas, el cumplimiento de contratos y la verificación de credenciales.

En resumen: depositar la confianza en un protocolo codificado en lugar de funcionarios corruptibles.

INCENTIVOS Y COMPETENCIA

Si un ciudadano desea más servicios de gobernanza, en lugar de «empaquetar» bienes políticos eligiendo a un político representante, podría aceptarlos explícitamente. Esto proporcionaría una visualización en tiempo real de cómo cada política afectaría los saldos futuros en su «billetera ciudadana».

Al utilizar esta tecnología, el administrador público supera significativamente el problema del conocimiento propuesto por el análisis austriaco y puede economizar mejor los recursos. Por otro lado, dado que los ciudadanos ahora manejan información precisa sobre el costo directo e indirecto de diferentes formas de gobernanza, pueden elegir entre ellas.

Esto incentiva a los ciudadanos a influir directamente en la política pública y, para los administradores, incentiva la competencia entre modelos de gobernanza/jurisdicciones. Así, se aborda el problema de los incentivos sugerido por la Escuela de la Elección Pública (Public Choice School).

CONCLUSIÓN

A pesar de que actores maliciosos podrían intentar aprovecharse desarrollando código malicioso, es probable que el mercado y la sociedad civil inviertan esfuerzos para deshacerse de ellos mediante la auditoría de contratos de gobernanza.

Como en el Efecto de la Reina Roja, es importante mantenerse vigilantes e innovadores con la tecnología de gobernanza para asegurar la protección de la vida, la propiedad y la libertad, y así mantener al Estado a raya para que no esclavice al individuo.

Las Repúblicas representativas y su orden constitucional se están volviendo obsoletos, día tras día. Es necesario pensar fuera de la caja para tener una gobernanza más adecuada para las sociedades actuales.

Referencias

- International Property Rights Index (IPRI). (n.d.). Country Profile: Venezuela. Retrieved from https://www.internationalpropertyrightsindex.org/compare/country?id=102

- Rondón García, A. I., & Gomes Soto, S. M. (2023). La función social de la propiedad privada: Otra forma de violar el derecho de propiedad privada. RVDM, No. 10, 129-141. Retrieved from https://www.sovedem.com/_files/ugd/de1016_38ef9fea51144d4ea06a311c8f75bf45.pdf

- The World Bank. (2021). World Bank Indicators: Registering Property – Venezuela. Retrieved from https://data.worldbank.org/indicator/IC.REG.DURS?locations=VE

- El País. (2022, July 19). Sin cédula ni pasaporte: millones de venezolanos se quedan varados por la caída del sistema. Retrieved from https://www.idea.int/news-media/news/lack-electoral-integrity-venezuelan-legislative-elections

- International IDEA. (n.d.). Lack of Electoral Integrity in Venezuelan Legislative Elections. Retrieved from https://www.idea.int/news-media/news/lack-electoral-integrity-venezuelan-legislative-elections

- Ortega, D. (2021). Self-sovereign identity for protecting property rights in Venezuela. Revista Uruguaya de Ciencia de la Computación, 2(2), 61-68. Retrieved from https://rujec.org/article/27962/

- Ipseita Labs. (2020). Home – Ipseita Labs. Retrieved from https://ipseita.com/home/ipseita-labs-2/#nymidy?utm_source=linkedin&utm_medium=social&utm_campaign=nymidy-page

- Deloitte. (n.d.). Protecting Your Identity in the Digital World. Retrieved from https://www2.deloitte.com/ce/en/pages/real-estate/articles/protecting-your-identity-in-the-digital-world.html

- Preukschat, A., & Drummond, R. (2021). Self-Sovereign Identity: Decentralized Digital Identity and Verifiable Credentials. Manning Publications,129-141. Retrieved from https://drive.google.com/open?id=1YBOYQ0Mg4PwtlNWv3_eR4_bRp-816WBV&disco=AAAA77-w-TA

- European Commission. (n.d.). European Blockchain Services Infrastructure (EBSI). Retrieved from https://ec.europa.eu/digital-building-blocks/wikis/display/EBSI/Home

- Eudiwallet Consortium. (n.d.). Home – Eudiwallet Consortium. Retrieved from https://eudiwalletconsortium.org/

- Digital ID and Authentication Council of Canada (DIACC). (n.d.). Home. Retrieved from https://diacc.ca/

- Decentralized Identity Foundation (DIF). (n.d.). Home. Retrieved from https://www.didalliance.org/

- International Organization for Standardization (ISO). (2021). ISO/IEC 69084-1:2021 Information technology — A framework for identity management — Part 1: Overview and concepts. Retrieved from https://www.iso.org/standard/69084.html

- Apple Support. (n.d.). Set up and use your Apple ID. Retrieved from https://support.apple.com/en-us/HT212940

- Brunner, C., Gallersdörfer, U., Knirsch, F., Engel, D., & Matthes, F. (Year). DID and VC: Untangling Decentralized Identifiers and Verifiable Credentials for the Web of Trust. Retrieved from https://dl.acm.org/doi/fullHtml/10.1145/3446983.3446992

- Decentralized Identity Foundation. (n.d.). Home – Identity Foundation. Retrieved from https://identity.foundation/

- Hyperledger Foundation. (n.d.). Hyperledger Indy. Retrieved from https://www.hyperledger.org/projects/hyperledger-indy

- Key Event Receipt Infrastructure. (n.d.). Home – KERI. Retrieved from https://keri.one/

- Digzen YouTubeChannel. (2023, 12 Jan). Digizen enrollment demo [Video]. YouTube. URL: https://www.youtube.com/watch?v=tRvCFBtja4I&t=25s