“(…) la libertad no florece bajo la luz inclemente de un reflector perpetuo, donde solo se permite la actuación aprobada, pero sí florece en la penumbra, en el silencio y en el misterio de lo privado.”

Oriana Aranguren

En la sociedad actual, vivimos inmersos en un error categórico en la narrativa sobre la libertad que ha adquirido el estatus de dogma incuestionable, a saber: la transparencia es una virtud y la opacidad ha de levantar siempre sospecha, que es usada por muchos políticos que pretenden transformar una herramienta de control en una supuesta virtud social. Es decir, han intentado convencernos, y lo han logrado con muchos, de que la transparencia es, per se, un valor absoluto, y lo muestran expresiones del tipo: “quien nada debe, nada teme”, para que los ciudadanos no tengan ningún tipo de secreto de cara a los estados del mundo, con su vocación de control, y seguido por corporaciones tecnológicas. A juicio de muchos políticos, un mundo sin secretos es un mundo más seguro, más honesto y, paradójicamente, más libre. Sin embargo, esta premisa encierra una trampa lógica que erosiona los cimientos de la individualidad, pues, al equiparar la privacidad con el secreto ilícito, se legitima la vigilancia perpetua, encontrándonos, paradójicamente, con que la transparencia total no es una herramienta de liberación, sino el mecanismo más sofisticado de coacción que se haya diseñado en la historia de la humanidad.

Históricamente, la transparencia fue una exigencia del ciudadano hacia el poder —el Estado, la burocracia, el gasto público—, era un mecanismo de defensa contra la arbitrariedad de quien manejaba los recursos públicos y controlaba a los demás. Pero en el siglo XXI, la ecuación se ha invertido: hoy es el poder —estatal y corporativo— el que exige transparencia absoluta al individuo, eliminando la privacidad, el secreto, y, con ello, disolviendo la libertad, porque se ataca directamente la individualidad, al estar siempre bajo el escrutinio de la mirada ajena, y no necesariamente de personas que se interesan genuinamente por nosotros.

El ojo de Dios y la distopía de Anon: una ficción hecha realidad

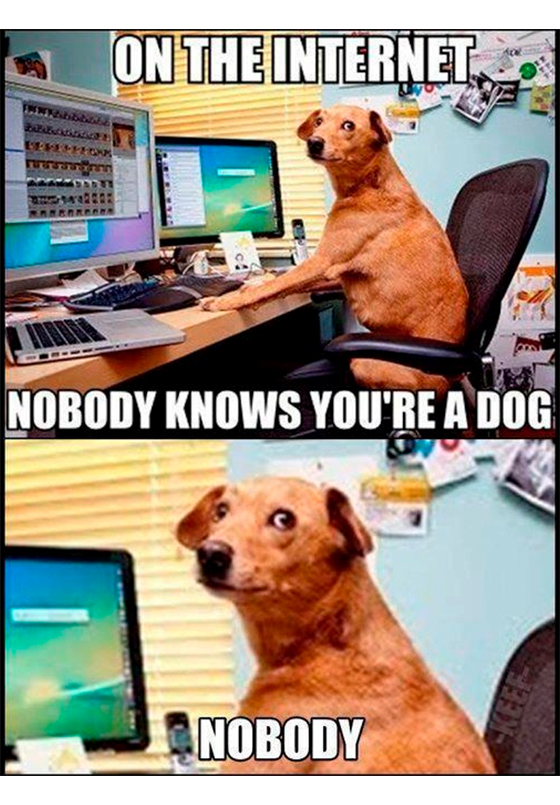

Para ilustrar en dónde estamos —o hacia dónde nos dirigimos, si no lo vemos ya hoy—, no hace falta recurrir a abstracciones complejas, sino observar las proyecciones culturales que ya retrataron este declive, por ejemplo, la película Anon (2018), dirigida por Andrew Niccol. En esta, se nos presenta una sociedad donde la privacidad ha sido abolida técnicamente, pues, a través de una interfaz neuronal llamada “The Ether”, todo lo que el individuo ve es grabado, etiquetado y almacenado en una nube colectiva. Es decir, no existen el anonimato ni el olvido; la identidad es pública, accesible y verificable en tiempo real.

En este escenario, la policía presume haber erradicado el crimen porque el crimen suele habitar en lo oculto[1]. Sin embargo, el costo de esa seguridad es la desaparición del “Yo”, y ello queda probado cuando el protagonista, el detective Sal Frieland, camina por la calle, ya que no ve personas, sino que ve datos flotantes, historiales biográficos y estadísticas. La identidad se reduce a información disponible. El conflicto, no obstante, surge cuando aparece una anomalía: una mujer sin —aparente— huella digital, una “fantasma”. El sistema entra en pánico no porque ella sea necesariamente una criminal, sino porque es ilegible, porque, en un mundo que ha aceptado la vigilancia masiva, intromisiva, desconectarse o intentar no dejar huella digital no es solo una excentricidad, sino un acto criminal, porque el sistema considera que la opacidad es, por defecto, culpabilidad.

Si nosotros analizamos nuestra realidad actual, nos daremos cuenta que esta ficción no está lejos de ella. Si bien es cierto que no tenemos implantes en la retina —por ahora—, la presión social y la arquitectura tecnológica nos empujan hacia la misma conclusión: si no estás en la red, si no eres “visible”, eres sospechoso. La aspiración de la modernidad líquida —concepto de Zygmunt Bauman— es convertir al ser humano en un ente totalmente legible para el algoritmo. Pero debemos preguntarnos: si todo lo que hacemos es visible, registrado y susceptible de ser reproducido, ¿Somos realmente agentes libres o meros actores interpretando un papel para una audiencia perpetua? Si intentamos responder esta pregunta, repararemos en que la transparencia se ha convertido en una nueva forma de tiranía, una donde la coacción no viene dada, quizá, por un arma de fuego, sino por la exclusión social y la inhabilitación digital.

La falacia de “quien nada debe, nada teme”

Como ya señalé en un inicio, uno de los argumentos más perniciosos utilizados para justificar la invasión de la privacidad es la sentencia popular: “Si no estás haciendo nada malo, no tienes nada que ocultar”. Pero con esta sentencia asume que la privacidad es solo un refugio para el delito, lo cual es sinónimo de ignorar por completo la naturaleza humana, en la medida en que la privacidad no se trata de esconder lo “malo”, sino de proteger lo propio. Cuando cerramos la puerta del baño, por ejemplo, no lo hacemos porque estemos cometiendo un crimen, sino porque hay actos que pertenecen exclusivamente a la esfera íntima y que, al ser expuestos, pierden su dignidad.

En este sentido, el argumento de “nada que ocultar” invierte la carga de la prueba de la libertad, porque, en una sociedad libre, el individuo tiene el derecho a la opacidad, y es el poder quien debe justificar cualquier intromisión, pero en la sociedad de la transparencia total, el individuo es sospechoso por defecto si decide no compartir sus datos. Con esto, se nos obliga a ser cajas de cristal. Pero, como bien han señalado diversos pensadores críticos del totalitarismo, una sociedad donde todos pueden verlo todo no es una sociedad de confianza, sino una sociedad de vigilancia mutua, un panóptico[2] donde el carcelero ya no es necesario porque los prisioneros se vigilan entre sí y a sí mismos. Y de esto se desprende que el efecto más devastador de la tiranía de lo visible es la modificación de la conducta, porque el sujeto observado altera su comportamiento —si sabemos, o simplemente sospechamos, que nuestras palabras, búsquedas en internet y movimientos están siendo registrados, instintivamente ajustamos nuestra conducta a lo que se considera “aceptable” o “normal” para la sociedad, no significando necesariamente “bueno o malo” per se, sino “bueno o malo” según los ojos de la sociedad[3], y eso sin considerar que los estados tienden a tipificar como delitos cosas que no deberían serlo—.

Asimismo, el resultado es la estandarización del pensamiento, ya que la libertad de cometer errores, de explorar ideas radicales en privado, de probar identidades o de simplemente ser “incorrecto” sin consecuencias públicas, desaparece. En su lugar, surge una ciudadanía performática, donde cada acción está calculada para encajar en el molde socialmente aprobado, por consiguiente, no actuamos por convicción, sino por miedo al juicio de otros, que pueden acceder a nuestros datos en una especie de archivo eterno. Ergo, la transparencia absoluta, lejos de empoderarnos, nos encadena a una versión higienizada de nosotros mismos, nos quita la libertad de contradecirnos y de evolucionar —porque el registro digital no perdona ni olvida—. En suma, nos condena a ser esclavos de nuestro pasado y rehenes de la percepción ajena; si todo es visible, el individuo se congela en una versión estática de sí mismo, aterrorizado de desviarse de la norma estadística que el algoritmo o la sociedad espera de él. En este contexto, la libertad se reduce a la capacidad de elegir entre opciones pre-aprobadas por la mayoría, lo cual, en rigor, no es libertad en absoluto.

La asimetría del poder: la caja negra y la casa de cristal

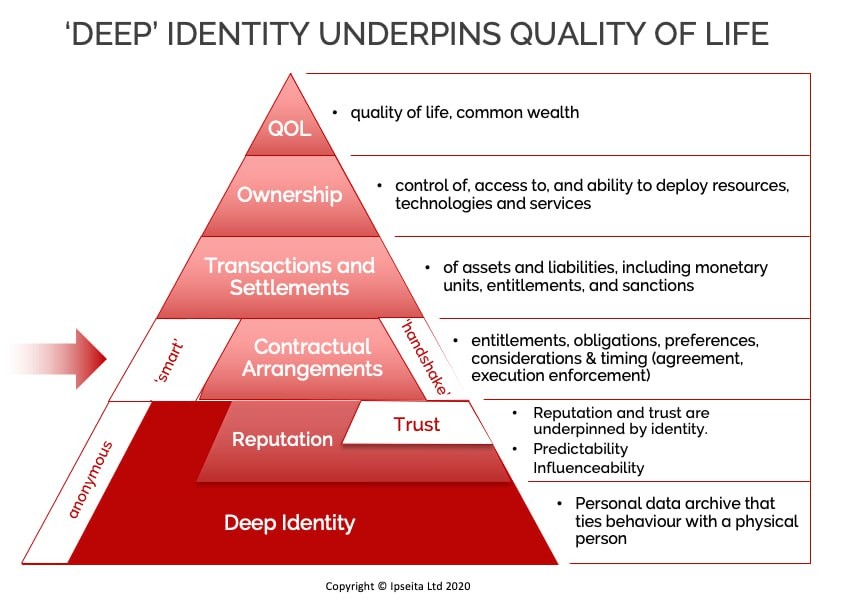

Pero no todo acaba allí, porque, mientras por un lado nos autocensuramos ante la mirada del otro, nos encontramos con el hecho de que la transparencia absoluta no es un intercambio entre iguales, sino una transferencia unilateral de poder del individuo hacia la estructura, sea estatal o corporativa. Es decir, existe asimetría de información —no todos responden o ven lo de todos, sino solo los poderosos nos vigilan a nosotros— y, por si fuera poco, se hacen con la capacidad predictiva que les permite afianzar sus sistemas de control. Hoy, se nos exige ser libros abiertos, se nos insta a compartir nuestra ubicación, nuestras finanzas, nuestras relaciones y nuestros datos biométricos bajo la promesa de eficiencia y seguridad, sin embargo, mientras el ciudadano es empujado a habitar una casa de cristal, las entidades que recolectan esa información operan desde una “caja negra” impenetrable.

Nosotros no sabemos, por ejemplo, cómo funcionan los algoritmos que determinan qué noticias leemos, qué tasa de interés se nos asigna o si somos elegibles para un empleo. He aquí una paradoja en la era de la información: nunca antes el individuo había sido tan transparente para el poder, y nunca antes el poder había sido tan opaco para el individuo. En este desequilibrio, la libertad se vuelve una ilusión. Como bien señalan algunos, “el conocimiento es poder”, y quien posee los datos posee la capacidad de anticipar movimientos. Si una entidad —como el Estado— conoce nuestros patrones de conducta mejor que nosotros mismos, la capacidad de manipulación deja de ser una posibilidad teórica para convertirse en una certeza matemática. En este marco, ya no es necesario coaccionar físicamente a una población si se pueden diseñar los incentivos digitales —el conocido “nudging” o “pequeño empujón”, al que incluso apelan algunos libertarios cuando hablan de un oxímoron, como lo es el “paternalismo libertario”— para que las personas tomen las decisiones que el sistema desea, creyendo falsamente que son propias.

Comprender esto es importante, porque si la libertad humana está intrínsecamente ligada a lo impredecible, la capacidad de cambiar de rumbo, de actuar de manera irracional o de reinventarnos, la transparencia total alimenta una maquinaria de predicción masiva —si el sistema puede predecir con un 98% de exactitud qué compraremos, por quién votaremos o a dónde viajaremos basándose en nuestro historial, se cierra el horizonte de posibilidades—. Con ello se alimentan sesgos cognitivos, porque solo consumimos lo que el algoritmo “sabe” que nos gusta, encerrándonos en bucles de retroalimentación. Y en un mundo optimizado por la transparencia de datos, el azar se elimina por considerarse ineficiente, lo que, a su vez, elimina la ineficiencia del azar, la chispa de la creatividad y la disidencia.

Es necesaria la opacidad, al menos en cierto nivel

Frente a este avance del Estado para hacer toda nuestra vida visible, la defensa de la libertad en el siglo XXI, en la era digital, pasa necesariamente por la reivindicación de la opacidad. Debemos rechazar la noción moralista de que el secreto es sinónimo de culpabilidad, y entender que la culminación de esa supuesta “honestidad” es la instauración de un panóptico digital que anula la esencia misma del individuo; si la privacidad se ve como una anomalía sospechosa, el sistema nos arrebata el derecho a la interioridad, que es donde maduran el pensamiento crítico y la autenticidad, porque, en resumen, el secreto es el sustrato donde germina la autonomía.

En lo personal, extiendo una invitación a cada persona, al menos los que no tienen mentalidad de esclavos, para que comiencen a defender su privacidad, porque hacerlo no significa necesariamente conspirar contra la ley, sino protegernos de la estandarización forzosa y de que terceros incidan en nuestra vida a un nivel que solo se los permite hoy la tecnología. Como sugirió el filósofo Édouard Glissant, debemos reclamar nuestro “derecho a la opacidad”, es decir, el derecho a no ser totalmente comprendidos, categorizados ni reducidos a una fila en una base de datos. Y dicha resistencia no implica necesariamente una desconexión ludita, sino una consciencia activa sobre el valor de nuestra intimidad, es decir, implica entender que cada fragmento de privacidad que cedemos por comodidad es una fracción de soberanía individual que perdemos.

Como reflexión final, me gustaría resumir el mensaje general del texto en lo siguiente: la libertad no florece bajo la luz inclemente de un reflector perpetuo, donde solo se permite la actuación aprobada, pero sí florece en la penumbra, en el silencio y en el misterio de lo privado. Por tanto, defender ese espacio no es ocultar quiénes somos, más bien es preservar la única zona donde, quizá, realmente somos libres.

[1] Algo discutible, de hecho, porque si el crimen ha sido erradicado, entonces no serían necesarios los detectives. Más bien, lo que ha quedado eliminado son la resolución de los crímenes, pero, ¿A costa de qué?

[2] El filósofo Jeremy Bentham ideó en el siglo XVIII el “Panóptico”, una estructura carcelaria donde un solo vigilante podía observar a todos los prisioneros sin que estos supieran si estaban siendo mirados o no. La clave del control no era la vigilancia constante, sino la posibilidad de ser vigilado en cualquier momento. Esto inducía al prisionero a autocensurarse y a comportarse según las reglas, interiorizando la autoridad, Más tarde, Michel Foucault usaría esto como metáfora para la sociedad disciplinaria, carcelaria, moderna en “Vigilar y castigar”, pues el poder opera a tráves de una vigilancia constante y asimétrica que induce a los individuos al autocontrol y la normalización, extendiéndose a las escuelas, hospitales y fábricas para producir sujetos dóciles mediante la internalización de la mirada del poder, sin necesidad de usar fuerza física directa.

[3] Aquí cabe referir a “la patología de la normalidad” de Erich Fromm, quien explica que la vida social normal en las sociedades modernas —a su juicio, especialmente la capitalista, pero eso lo ignoraremos—, es inherentemente patológica —deshumanizante y alienante— porque promueve la adaptación y el conformismo, lo que lleva a la enajenación, la pérdida de individualidad y la incapacidad de relacionarse productivamente con la realidad, a pesar de ser socialmente aceptado. Es decir, lo “normal” se define erróneamente por la adaptación a un sistema que daña al ser humano, en lugar de por el desarrollo de la autonomía.